Marek Reszuta, ekspert ds. Kaukazu i cyberbezpieczeństwa, dyplomata po placówkach w Tbilisi, Erywaniu, Moskwie i Sankt Petersburgu

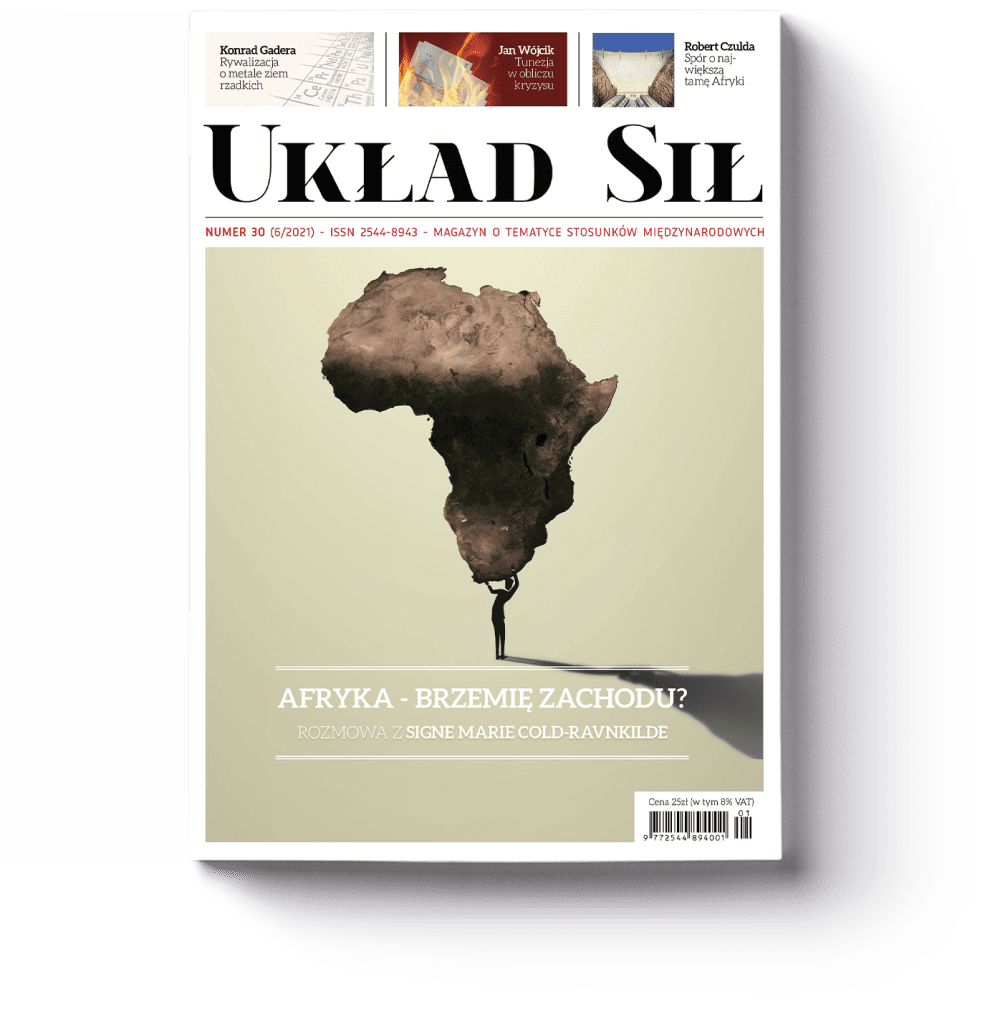

W kontekście rozpoczęcia prac sejmowej Komisji ds. Pegasusa, zachęcamy do lektury artykułów o izraelskim potencjale w zakresie cyberbezpieczeństwa i cyberbroni opublikowanych przez eksperta naszej Fundacji Marka Reszutę w dwóch kolejnych numerach miesięcznika „Układ Sił” w 2021 roku (w ramach cyklu „Sieć. Piąty teatr działań wojennych”)

Cybernetyczna proca Dawida

7-go września br. haker o pseudonimie „Sangkancil” ogłosił, że udało mu się włamać na izraelski serwer City4U i wykradł dane osobowe 7 milionów obywateli Izraela. Na różnych forach internetowych wystawił te dane na sprzedaż. Na jego koncie na Telegramie (@SANGKANCIL_MY) można pobrać plik z przykładowymi kilkoma tysiącami danych osobowych, w postaci skanów paszportów, praw jazdy, dokumentów z urzędów podatkowych i in.

Jeśli jest to prawda, a przynajmniej na razie nie ma powodów, aby w to wątpić (dokumenty wydają się być prawdziwe), to byłaby to największa porażka izraelskiej służby odpowiadającej za bezpieczeństwo cybernetyczne w ostatnich kilkunastu latach. Tym bardziej, że od lat instytucja za to odpowiedzialna – Izraelska Narodowa Dyrekcja Cybernetyczna (INCD) – informowała, że w ostatnich latach nie dokonano żadnego skutecznego ataku na „infrastrukturę strategiczną” Izraela. O tych próbach napiszę w drugiej części cyklu o Izraelu, ale wydaje mi się, że w wypadku kradzieży danych 7-miu milionów danych osobowych w państwie liczącym mniej niż 8 mln obywateli jest to uderzenie w najbardziej wrażliwą „infrastrukturę” Państwa – w dane dotyczące praktycznie wszystkich obywateli Izraela.

Gdy piszę te słowa, 14 września, „próbka” w postaci piku zip nadal jest na koncie „Sangkancil`a”, oferta jest na forach aktualna. Nie wątpię, że co najmniej kilkanaście państw świata złożyło potajemnie hakerowi ofertę. Mam nadzieję, że nasze służby specjalne również zakupiły te dane. Takich okazji nie można zaprzepaszczać.

Pegasus

Izrael znany jest przeciętnemu odbiorcy mediów przede wszystkim z powodu używania przez różne państwa świata aplikacji szpiegowskiej o nazwie Pegasus. Wg śledztwa dziennikarskiego, aplikację tę zakupiło ponad 45 państw, a inwigilacji zostało poddanych ponad 50 tysięcy osób na całym świecie. Czym jest Pegasus?

Wbrew temu co można przeczytać w mediach, Pegasusa nie można kupić jako aplikacji do dowolnego stosowania. Nie – można wykupić licencję na użytkowanie aplikacji – jedna licencja na jedną osobę. Koszt takiej jednostkowej licencji to około 100 tys. zł. Oznacza to, że nie da się aplikacji użyć do totalnej inwigilacji.

Firma, która sprzedaje Pegasusa, NSO Group, podkreśla, że jej program dostępny jest wyłącznie dla służb specjalnych walczących z przestępczością i terroryzmem, a firma decyduje każdorazowo o warunkach sprzedaży tak, aby aplikacja nie trafiła do państw np. łamiących prawa człowieka. Ze śledztwa przeprowadzonego przez paryską organizację pozarządową „Forbidden Stories” wynika, że państwa, które wykorzystywały „Pegasusa” różnie rozumiały warunki licencji i stosowano aplikację do inwigilacji opozycyjnych polityków, działaczy antyrządowych, dziennikarzy, adwokatów, działaczy związków zawodowych itd.

Aplikację Pegasus opracowała firma NSO Group powstała w 2009 r. Założyli ją byli żołnierze z jednostki 8200 zajmującej się oficjalnie wywiadem radioelektronicznym. Pierwszy raz aplikacja została wykryta w 2016 r., gdy dziennikarz i obrońca praw człowieka Ahmend Mansur otrzymał podejrzany link do materiałów o torturach stosowanych w Zjednoczonych Emiratach Arabskich. Mansur nie otworzył linka, ale przekazał go kanadyjskim ekspertom z „Citizen Lab”. Ci potwierdzili podejrzenia Mansura – pod linkiem ukrywała się aplikacja pozwalająca włamać się sprawcy na iPhone ofiary przy pomocy aż kilku podatności 0-day (eksploit Zero-day jest aplikacją, która wykorzystuje nieznane producentom błędy w oprogramowaniu; takie, które zostały wykryte przez hakerów przed publikacją przez producenta aktualizacji oprogramowania „łatającego” lukę). Aplikacja jest stale przez NSO Group rozwijana, wbudowywane są coraz to nowe możliwości – np. w 2017 r. użyto błędu w komunikatorze WhatsApp co pozwoliło na instalowanie „Pegasusa” na smartfonie ofiary nawet wówczas, gdy użytkownik nie odbierze telefonu, ani w żaden inny sposób nie zareaguje. Tu ciekawostka – Facebook, właściciel WhatsApp, podał NSO Group do sądu, na co odpowiedzią firmy było publiczne oświadczenie, że Facebook prowadził z „Group” rozmowy o zakupie dostępu do aplikacji!

Metoda zastosowana w przypadku WhatsApp istotnie była nowością w przypadku programów szpiegowskich. Dotychczas, aby napastnik mógł przejąć komputer/smartfon ofiary konieczna była jej „współpraca” z agresorem np. naciśnięcie przesłanego linku, otwarcie pliku, wiadomości lub też oddzwonienie na nieodebrane połączenie, itd. Atakujący, w przypadku państwowych służb specjalnych mógł też wykorzystać swoje możliwości w zakresie współpracy z operatorem GSM w inwigilowaniu ofiary. W przypadku Pegasusa jest to niepotrzebne – operator wysyła na urządzenie ofiary wiadomość push, która bez wiedzy właściciela sprzętu instaluje szpiegującą go aplikację.

A co może Pegasus?

Pozostała część artykułu w miesięczniku „Układ Sił” nr 30 z czerwca 2021 roku.

Cybernetyczna proca Dawida II

Opisana w poprzednim numerze „Układu Sił” Jednostka 8200 nie jest jedyną w systemie Sił Zbrojnych Izraela, która zajmuje się kwestiami informatycznymi. Można powiedzieć, w dużym uproszczeniu, że w kontekście „cyber” Jednostka 8200 odpowiada w wojsku Izraela za atak, zaś za obronę Korpus C4i.

Korpus C4i

W Sztabie Generalnym za kwestie informatyczne całościowo odpowiada od roku 2008 Dyrekcja ds. Komputerów i Informatyki. Składa się z czterech jednostek na poziomie brygady – z Korpusu C4i, Brygady Operacyjnej (komunikacja operacyjna i wojna elektroniczna), Brygady Cyberobrony i Obrony Kosmicznej oraz Oddziału Telekomunikacji i Technologii Informatycznych (hebr.: „Lotem”).

W skład „Lotem” wchodzą jednostki:

- „Hoshem” – odpowiedzialna za obsługę wojskowych systemów łączności,

- „Ma’of” – odpowiedzialna za planowanie i inżynierię systemów telekomunikacyjnych,

- „Mamram” – odpowiedzialna za zarządzeniem infrastruktura komputerową i oprogramowaniem wojskowym, prowadzi szkołę programowania,

- „Matzpen” – jednostka zarządzania logistyką i zasobami ludzkimi.

Zanim kilka słów o Korpusie C4i, warto wspomnieć o Jednostce Mamram – powstała w 1959 roku, ale swój pierwszy komputer nabyła w 1961 roku. Do tego czasu korzystała z jedynego w tamtym czasie komputera na Bliskim Wschodzie „WEIZAC” w Instytucie Weizmanna. Instytut Weizmana to zresztą fascynująca historia dla badaczy historii informatyki. Dość tylko napisać, że właśnie z tego Instytutu wywodzi się Adi Szamir, laureat z 2002 Nagrody Turinga (taki Nobel dla informatyków), wybitny kryptolog, współtwórca asymetrycznego algorytmu kryptograficznego RSA (ta literka „S” w nazwie to od nazwiska Szamira, pozostałe to Rivest i Adleman).

Szkołę programowania przy jednostce Mamram uznaje się za najlepszą szkołę programowania na świecie! W 1994 roku przekształcono ją na Szkołę Zawodów Komputerowych zwaną „Basmach”, jednakże jej absolwenci z chlubą mówią o sobie jako o nadal absolwentach szkoły Mamran. Siła prestiżu i tradycji!

Wracając do C4i. Sama jednostka ma ponad 100-letnią historię. Powstała jako oddział żydowskiej grupy Hagana – kierownictwo tej organizacji stwierdziło, że konieczne jest stworzenie tajnej sieci nadajników radiowych w Palestynie. Początkowo sieć oparta była na systemach przewodowych, następnie – bezprzewodowych. Do 1945 roku były już 34 nadajniki bezprzewodowe, potem w ciągu dwóch lat wzrosło do 150, zaś tajnych miejsc, których można było ich użyć – ponad 500. Tak dynamiczny rozwój jednostka zawdzięczała nowemu dowódcy – Yaakovi Yanai, który doprowadził do tego, że w 2 lata przeszkolono ponad 3,5 tys. specjalistów łączności, w tym 350 operatorów łączności bezprzewodowej. W 1948 roku oddział otrzymał nazwę Korpus Łączności, przejmując kompetencje wspomagania wszystkich oddziałów wojskowych Izraela w zakresie łączności w trakcie działań wojennych. Jednostka wielokrotnie zmieniała nazwy i podporządkowania. Ostatnia zmiana miała miejsce w 2008 roku, ale tylko w latach 2003-2007 3-krotnie zmieniano jej usytuowanie w ramach Sztabu Generalnego.

Głównym zadaniem Korpusu C4i jest dostarczaniem Siłom Zbrojnym technologii na potrzeby zarzadzania operacjami bojowymi, ale również odpowiada za całą cybrobronę wojska w trakcie konfliktów. Korpus ma „inicjować, rozwijać, wykorzystywać i wzmacniać integrację technologiczną sił obronnych Izraela”. Na polu bitwy jednostki podlegające C4i odpowiadają za sieci komputerowe i całą łączność.

C4i organizuje cyklicznie w Izraelu hackathony, celem podnoszenia umiejętności ich żołnierzy, ale również pozyskiwania nowych talentów. Hackathony, zwane również maratonami projektowania, polegają na zrealizowaniu w określonym czasie, czasami w ciągu dnia, ale również np. w weekend, określonego zadania informatycznego. O tym jakie to zadanie, uczestnicy dowiadują się w dniu rozpoczęcia konkursu. Hackathony nie są organizowane wyłącznie, na co wskazałaby nazwa, dla hackerów. Maraton może być dla grafików, projektantów witryn i interfejsów itd. W Polsce, w okresie przedpandemijnym, jeden z największych hackathonów pod nazwą AGHacks organizowała Akademia Górniczo Hutnicza w Krakowie. Brały w niej udział setki prawdziwych hakerów z całej Polski i zagranicy. Na ich oficjalną stronę nie warto jednak wchodzić, ponieważ została zhakowana przez chińskich hakerów i teraz to strona tylko dla dorosłych.

Pozostała część artykułu w miesięczniku „Układ Sił” nr 31 z lipca 2021 roku.